En una rápida respuesta a una amenaza potencial, hoy se ha lanzado la versión 3.5.29 de DjVuLibre, que aborda una vulnerabilidad crítica identificada como CVE-2025-53367. Encontrada en el método MMRDecoder::scanruns, esta falla permitía el acceso no autorizado a la memoria, posibilitando la ejecución de código malicioso en sistemas Linux Desktop cuando se abría un documento malicioso.

DjVu, un formato de archivo para la visualización de documentos similar a PDF, es compatible con visualizadores como Evince y Papers, populares en muchas distribuciones de Linux. Estos programas pueden detectar automáticamente archivos DjVu, incluso si están disfrazados con una extensión .pdf, procesándolos mediante DjVuLibre.

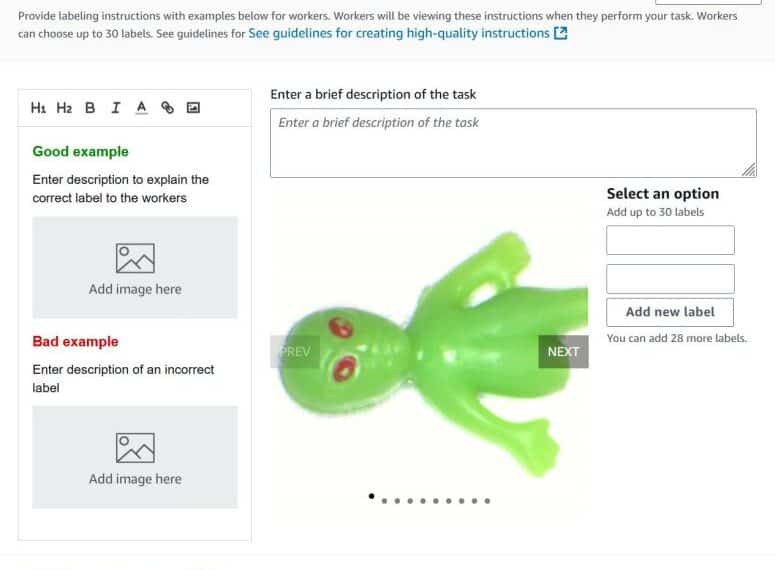

La vulnerabilidad fue descubierta por un investigador llamado Antonio a través de técnicas de fuzzing en Evince. Posteriormente, Kev desarrolló una prueba de concepto que mostraba cómo explotar esta debilidad. En una demostración, un archivo DjVu malicioso, disfrazado como .pdf, fue capaz de ejecutar un comando que abría un video de Rick Astley en el visualizador predeterminado, sorteando algunas medidas de seguridad, aunque de manera inestable.

La explotación presentada eludía técnicas como la distribución aleatoria del espacio de direcciones (ASLR); sin embargo, su eficacia era variable, operando exitosamente en ocasiones para luego fallar inesperadamente. A pesar de esto, los desarrolladores advierten sobre la posibilidad de crear un exploit más sólido.

Un punto destacado es que el perfil de seguridad AppArmor de los visualizadores impide la ejecución de procesos arbitrarios, salvo por una excepción hacia google-chrome, motivo por el cual se eligió reproducir un video en la demostración en lugar de ejecutar otro tipo de programas. No obstante, el perfil de AppArmor es lo suficientemente flexible como para que un atacante determinado pueda explotar la vulnerabilidad.

La actualización de DjVuLibre se lanzó menos de dos días después de que la vulnerabilidad fuera informada a los desarrolladores, evidenciando la eficiencia en la respuesta de la comunidad de software. Se prevé que el código fuente del exploit se publique en breve, buscando aumentar la conciencia sobre esta vulnerabilidad y sus posibles implicaciones.