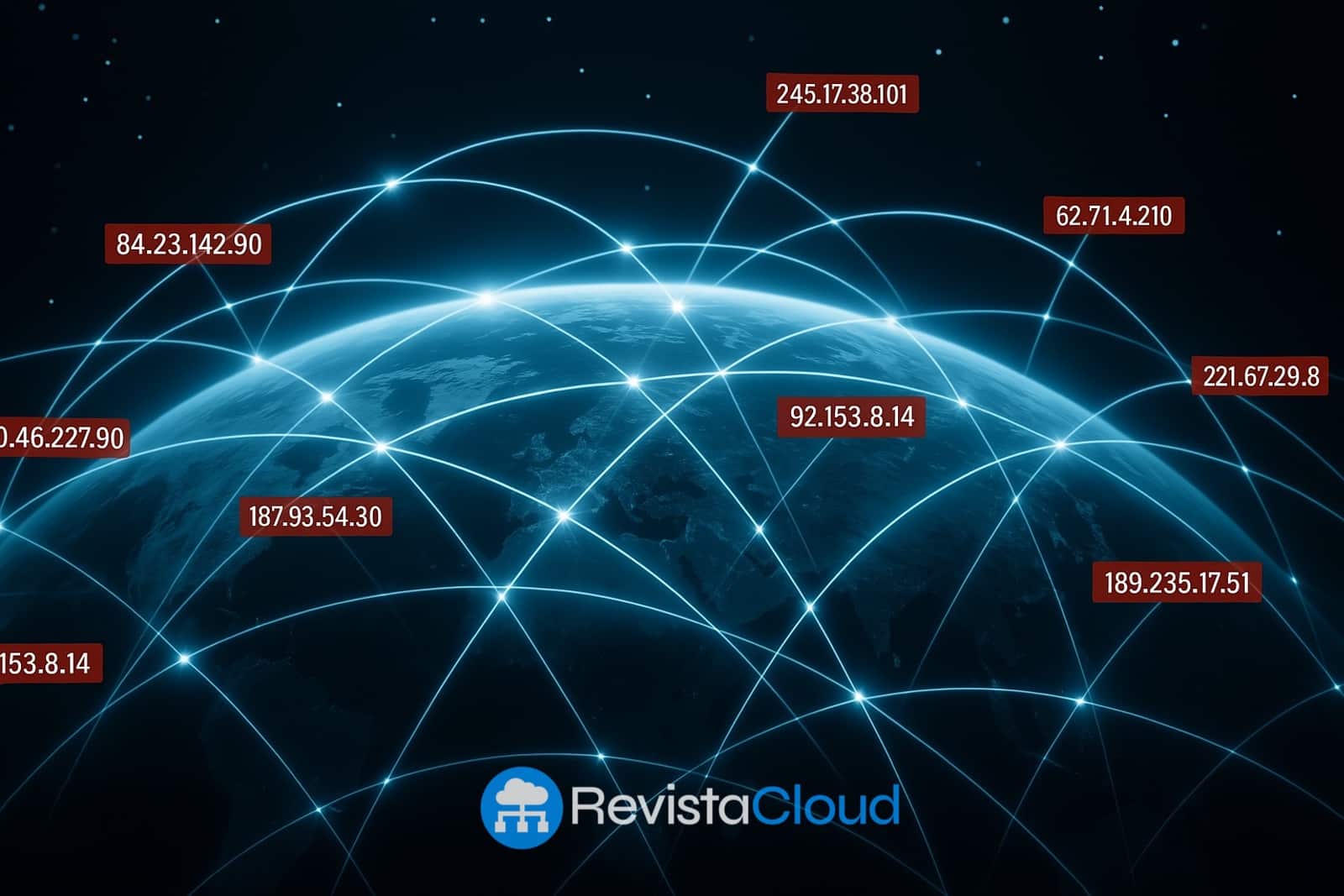

Los escaneos de direcciones IP constituyen un pilar esencial en la fase inicial de numerosos ciberataques. Estas acciones permiten a los atacantes identificar blancos vulnerables, recopilar información esencial y planificar las intrusiones con precisión. Este artículo explora en profundidad el funcionamiento de estos escaneos, los datos que pueden extraer, los tipos de ataques asociados, y ofrece las mejores prácticas de seguridad para proteger tanto equipos personales como servidores empresariales.

Un escaneo de IP puede ser ejecutado de manera automatizada o manual por un atacante o un investigador de seguridad, abarcando un rango de direcciones IP en busca de dispositivos activos como servidores y cámaras IoT, puertos abiertos que exponen servicios, y vulnerabilidades conocidas relacionadas con software sin parches o configuraciones inseguras. Herramientas como Nmap, Masscan, y motores de búsqueda como Shodan son fundamentales en este ámbito, permitiendo un análisis extenso de la exposición de una red.

Los atacantes pueden descubrir puertos abiertos y servicios expuestos, como el puerto 22 para SSH, donde suelen aplicar ataques de fuerza bruta o explotar vulnerabilidades conocidas. Servicios expuestos a través de puertos 80/443, como CMS vulnerables, o el puerto 445 para SMB, usado por exploits como EternalBlue, son frecuentemente explotados para ataques más sofisticados. Además, son capaces de identificar sistemas operativos y configuraciones débiles mediante respuestas TCP/IP, y casos de configuraciones de firewall mal gestionadas.

Los tipos de ataques derivados de escaneos de IP pueden incluir desde ataques de fuerza bruta hasta ataques DDoS y de ransomware. La explotación de vulnerabilidades conocidas y la ejecución remota de código destacan entre las tácticas más dañinas, mientras que los ataques de tipo man-in-the-middle permiten el robo de credenciales en redes no cifradas.

Para mitigar estos riesgos, se sugieren medidas de seguridad avanzadas para equipos personales y redes domésticas, tales como mantener firewalls activados y deshabilitar servicios innecesarios, como también implementar monitoreo y detección temprana de amenazas mediante herramientas especializadas. En el ámbito empresarial, el endurecimiento del sistema mediante la segmentación de la red y la protección avanzada contra escaneos con sistemas de detección de intrusos son esenciales para preservar la integridad de entornos críticos.

El proceso de seguridad debe ser continuo, enfocándose en minimizar la superficie de ataque, mantener los sistemas actualizados y establecer un monitoreo constante del tráfico. La preparación ante posibles incidentes, como los backups cifrados y fuera de línea, junto con planes de contingencia, se alzan como elementos cruciales para una defensa robusta frente a potenciales ciberataques.

Finalmente, la implementación de herramientas recomendadas como firewalls avanzados y soluciones de monitoreo y análisis forense refuerza la postura de seguridad al identificar y mitigar vulnerabilidades, asegurando que los sistemas sean menos susceptibles a las intrusiones derivadas de escaneos de IP. La seguridad es, sin lugar a dudas, un proceso dinámico que requiere atención constante y adaptación a nuevas amenazas.