En el competitivo y altamente regulado sector financiero, las organizaciones enfrentan desafíos extraordinarios para asegurar su infraestructura tecnológica y cumplir con exigentes normativas de seguridad. En este contexto, los sistemas de Gestión de Accesos Privilegiados (PAM, por sus siglas en inglés) se erigen como herramientas imprescindibles. Estos sistemas no solo controlan y gestionan los accesos privilegiados de los administradores de sistemas, sino que también permiten supervisar su uso, una función vital para cumplir con las auditorías de seguridad.

Uno de los elementos fundamentales de los sistemas PAM es el registro de las pulsaciones de teclas y las grabaciones de vídeo de las sesiones de consola de los servidores. No obstante, mientras que el registro de pulsaciones puede ser crucial, su implementación es a menudo complicada en sistemas operativos como Windows, que dependen en gran medida de interfaces gráficas. Esta limitación obliga a las organizaciones a depender de grabaciones de vídeo, un recurso que genera volúmenes monumentales de datos. Se estima que una organización financiera típica puede acumular más de 100,000 horas de vídeo al mes. Para ponerlo en perspectiva, analizar solo el 30% de este material—proveniente de servidores Windows—requeriría cerca de 1,000 empleados trabajando a tiempo completo, haciendo del proceso algo insostenible.

La inteligencia artificial (IA) ha emergido como una aliada inestimable para enfrentar este reto, transformando radicalmente la manera en que se procesan y analizan los contenidos de vídeo. Las avanzadas técnicas de aprendizaje automático y visión por computadora, sumadas a modelos de lenguaje grande como Claude 3 de Anthropic, permiten convertir estas grabaciones en valiosas transcripciones. Este proceso de transcripción se convierte en la base para detectar anomalías y actividades sospechosas con mayor eficacia.

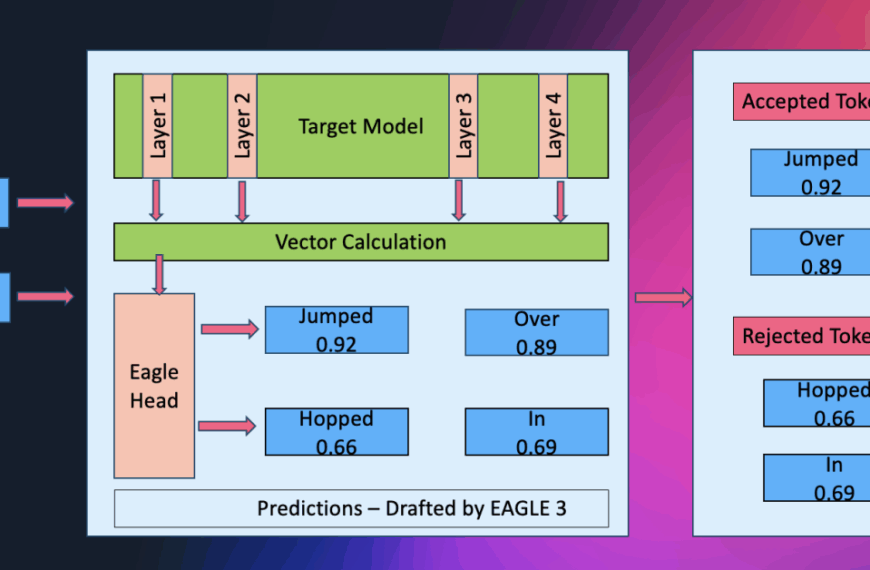

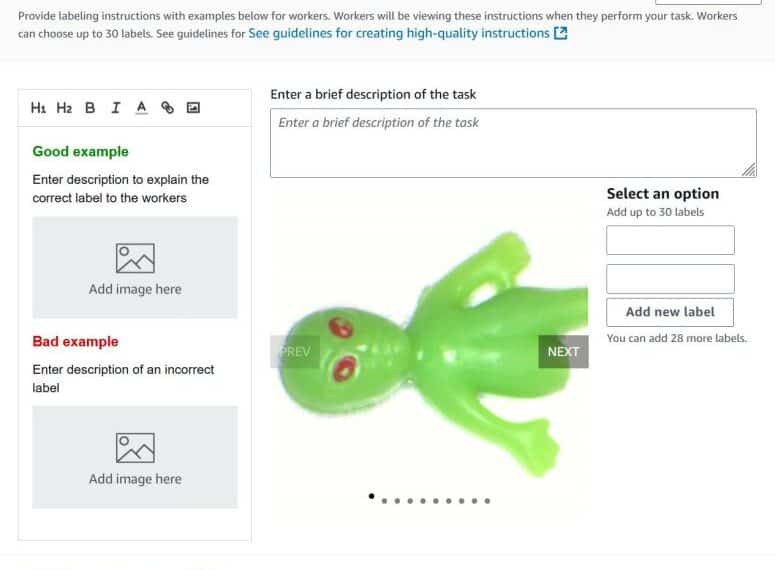

La propuesta innovadora se enfoca en un flujo de trabajo de dos fases: primeramente, la transcripción de los vídeos se logra mediante la extracción de imágenes estáticas de cada segundo de grabación. Esto responde a la actual incapacidad de los modelos para procesar datos visuales secuenciales de forma eficiente. En la segunda etapa, se examinan las transcripciones para ejecutar un análisis de seguridad riguroso. Este análisis abarca desde la validación de solicitudes de cambio hasta la detección de riesgos de acceso a datos sensibles o de elevación no autorizada de privilegios.

La utilización de tecnologías como Amazon Bedrock y el mencionado Claude 3 optimiza la administración de estas grabaciones masivas, elevando la capacidad de los equipos de seguridad para detectar amenazas y asegurar el cumplimiento de estándares regulatorios. No solo se mejora la eficacia en la identificación y respuesta ante incidentes de seguridad, sino que se fortalece la posición general de la organización frente a posibles ataques.

Este enfoque revolucionario representa un modelo que otros sectores podrían adoptar, ajustando la tecnología a sus particularidades y mejorando así su gestión de seguridad. La implementación de estos sistemas no solo responde a las necesidades actuales sino que sienta un precedente para futuras estrategias de seguridad sofisticadas y proactivas.