Las aplicaciones de Recuperación Mejorada Generativa (RAG) están ganando protagonismo en el ámbito de la inteligencia artificial generativa debido a su habilidad para ofrecer información contextual significativa, lo que incrementa la efectividad de estas tareas. Sin embargo, manejar datos sensibles en el contexto de las aplicaciones RAG requiere una atención especial a la seguridad, especialmente cuando se incluyen datos confidenciales como información personal identificable (PII), datos de salud protegidos (PHI) y datos comerciales importantes. Proteger esta información es crucial, ya que transita a través de los sistemas RAG y cualquier descuido podría resultar en serios riesgos y potenciales brechas de datos. Para sectores como el de salud, las instituciones financieras y otras entidades que manejan información confidencial, estos riesgos no solo representan violaciones de cumplimiento regulatorio, sino también una posible pérdida de confianza por parte de los clientes.

Para abordar estos desafíos, es esencial desarrollar un modelo de amenaza comprensivo para las aplicaciones de inteligencia artificial generativa. Esto ayuda a identificar vulnerabilidades potenciales relacionadas con la fuga de datos sensibles, ataques de inyección de comandos y accesos no autorizados. En este contexto, Amazon Web Services (AWS) ofrece un conjunto de estrategias de seguridad para la inteligencia artificial generativa, imprescindibles para crear modelos de amenazas adecuadamente estructurados.

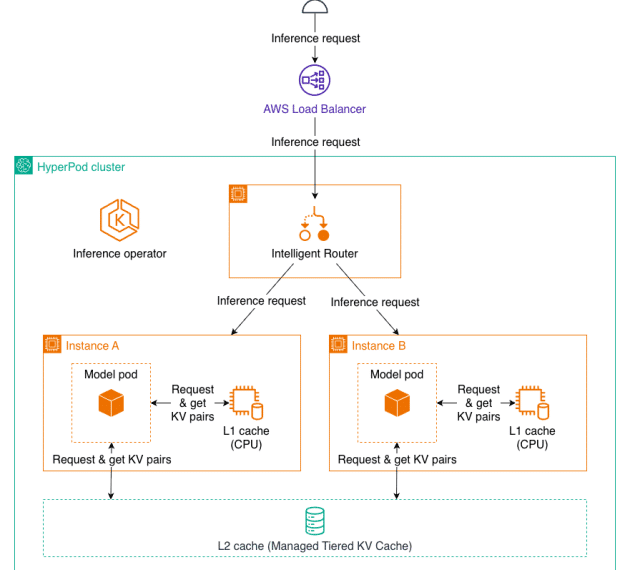

Amazon Bedrock se destaca al proporcionar las Amazon Bedrock Knowledge Bases, que facilitan la gestión del flujo de trabajo de RAG. Este servicio permite a las organizaciones alimentar a los modelos básicos con información contextual de fuentes de datos privadas, generando respuestas más precisas y adaptadas a demandas específicas. Además, Amazon Bedrock Guardrails ofrece la posibilidad de establecer salvaguardias en aplicaciones de inteligencia artificial generativa, personalizando estas aplicaciones para casos de uso específicos y políticas de inteligencia artificial responsable, protegiendo así la privacidad y redactando información sensible como la PII.

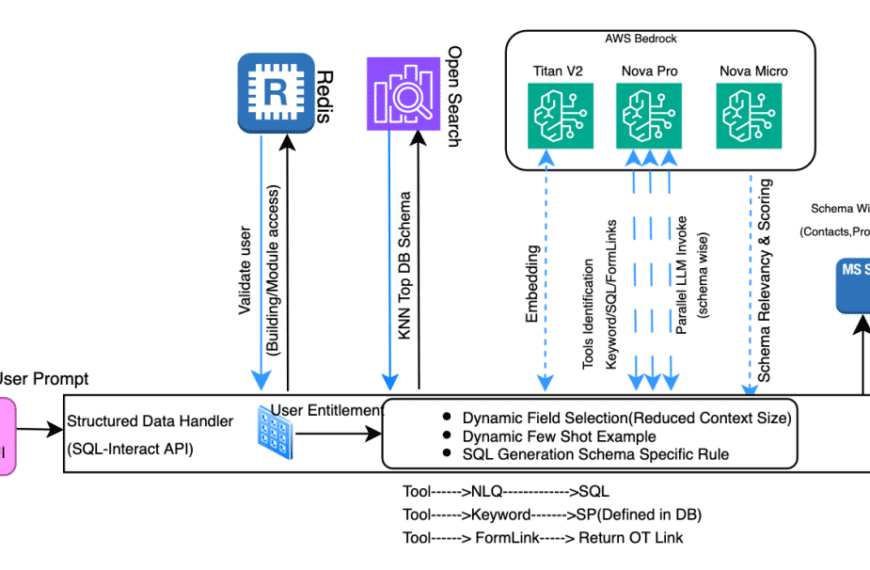

El flujo de trabajo de RAG comprende dos fases críticas: la ingestión y la recuperación aumentada. En la fase de ingestión, los datos no estructurados se transforman en documentos de texto fragmentados, que luego se codifican mediante un modelo de incrustación y se almacenan en un vector store, por ejemplo, Amazon OpenSearch Service. Durante la recuperación aumentada, las consultas del usuario se codifican para realizar búsquedas de similitud en los fragmentos almacenados, facilitando la recuperación de información semánticamente similar. Sin embargo, si los datos sensibles no son adecuadamente sanitizados antes de esta fase, existe un riesgo potencial de que puedan ser expuestos a usuarios no autorizados.

Para prevenir este tipo de situaciones, se recomiendan dos patrones arquitectónicos: la redacción de datos a nivel de almacenamiento y el control de acceso basado en roles. Estos son métodos robustos para proteger información sensible al construir aplicaciones basadas en RAG utilizando Amazon Bedrock Knowledge Bases. La redacción de datos a nivel de almacenamiento consiste en identificar y redactar información sensible antes de su almacenamiento en el vector store, mientras que el acceso basado en roles permite un control selectivo de acceso a la información según los roles y permisos asignados a los usuarios. Este enfoque es especialmente útil en contextos como el de la salud, donde es fundamental diferenciar entre roles administrativos y no administrativos.

En resumen, las aplicaciones RAG presentan grandes oportunidades para organizaciones que desean optimizar la eficiencia de la inteligencia artificial generativa. Sin embargo, es crucial abordar la seguridad y protección de datos sensibles de manera prioritaria. Implementar estas medidas no solo mitiga los riesgos asociados, sino que también refuerza la confianza de los clientes y asegura el cumplimiento con las normativas existentes.